این پرسشنامه شامل 4 صفحه و 27 سئوال می باشد.

پرسشنامه دسترسی خانوار به آب سالم و بهداشتی - ترجمه حسن فتحی

این پرسشنامه شامل 4 صفحه و 27 سئوال می باشد.

مقاله انگلیسی در فرمت pdf و ترجمه فایل در فرمت word می باشد

عنوان انگلیسی مقاله

Availability Modeling of Grid Computing Environments Using SANs

Reza Entezari-Maleki

Department of Computer Engineering,

Sharif University of Technology, Tehran, Iran

E-mail: entezari@ce.sharif.edu

Ali Movaghar

Department of Computer Engineering,

Sharif University of Technology, Tehran, Iran

E-mail: movaghar@sharif.edu

عنوان فارسی مقاله

مدلسازی دسترسی به محیط های شبکه های محاسباتی گریدی با استفاده از SANها

لینک دانلود رایگان مقاله انگلیسی

تعداد صفحات انگلیسی 6

تعداد صفحات فارسی 14

پس از پرداخت آنلاین مقاله کامل ترجمه شده در فرمت ووردبه صورت آنلاین و خودکاربرای شما به آدرس ایمیلتان سریعا ارسال می شود

پروژه بررسی دسترسی در مجتمع های مسکونی، به بررسی ضوابط و استانداردهای مورد نیاز در طراحی دسترسی ها و ورودی و فضای سبز تعریف کننده در ساختمان های مسکونی پرداخته است. در این پروژه مبانی و نظریه های معماران و همچنین بررسی و تحلیل موردی چند نمونه نیز گنجانده شده است. این پروژه تصاویر دیاگرامی و تحلیلی زیادی را نیز شامل می شود. در زیر فهرست کلی از موضوعات با ذکر شماره صفحه به همراه چکیده مطالب را می توانید مشاهده کنید.

این پروژه در گروه تیردار، در قالب یک پاورپوینت و قابل ویرایش در 104 اسلاید آماده شده است.

فهرست:

دستورالعملهای کلی طراحی معابر ......................................................... 4

راههای گوناگون حل مشکل تقاطع معابر سواره هم عرض ........................... 5

مقررات دسترسی .............................................................................. 6

زیبایی پیاده رو در شهرک ها ................................................................ 7

دسترسی ها، ترافیک و محل پارک ......................................................... 8

جدول اهداف، راهبردها و سیاستهای مسیر ........................................... 16

جدول اهداف، راهبردها و سیاستهای خیابان محلی ................................. 18

امنیت و دسترسی ............................................................................. 23

تاثیر نوع ساختمان بر میزان کنترل ساکنان بر خیابان های پیرامون ............. 27

گونه های مختلف مسکن با توجه به تفاوت های اصلی آنها ........................ 28

ورودی .............................................................................................. 42

سلسله مراتب دسترسی ................................................................... 46

بررسی چند نمونه دسترسی .............................................................. 61

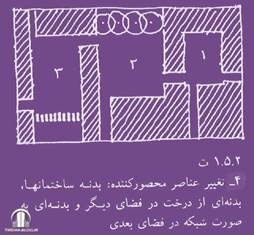

مدخل قلمرو فضای نیمه خصوصی متعلق به چندین واحد مسکونی ............. 67

روشهای طراحی فضاهای متباین .......................................................... 75

مقیاس و تناسب برای طراحی فضاهای شهری و مسکونی ....................... 82

بررسی چند نمونه سایت .................................................................. 103

منابع .............................................................................................. 105

چکیده:

مقررات دسترسی دسترسی یعنی ارتباط یک قطعه زمین به معابر مجاور یا اتصال یک خیابان عریض تر یا هم عرض خود و اتصال صرفاَ بصورت زیر مجاز است.دسترسی گذرگاه ها دسترسی به کوچه ها فقط از کوچه و دسترسی به خیابان جمع و پحش کننده در مسافتی ما بین 50 تا 75 متر دسترسی به خیابان اصلی فقط از طریق خیابان های جمع و پخش کننده و دسترسی به جاده از خیابان اصلی زیرگذر ، روگذر دسترسی قطعات دسترسی قطعات زمین به خیابان ها و معابر فقط تحت شرایط زیر مجاز خواهد بود: دسترسی سواره به خیابان اصلی به عرض 30 متر به بالا برای قطعات زمین در فواصل تا 250 متری مجاز است . دسترسی به خیابان اصلی با عرض 24 متر برای قطعات زمین در فواصل تا 100 متری و نیز محوطه پارکینگ های عمومی ، دبیرستان ها و مراکز محله مجاز است .

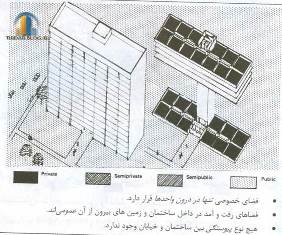

سه مکتب فکری وجود دارند که رویه امروزی طراحی محیطی عاری از جرم را تعیین می کنند:

1- فضای قابل دفاع : دربر دارنده این اندیشه است که مکان های در دسترس یک منطقه بدین منظور باید محدود باشند که تنها افرادی که باید به دلیلی موجه در مکانی باشند در آنجا حضور یانبد.

2- پیش گیری از جرم از رهگذر طارحی محیطی (پیش گیری محیطی ): عبارت است از اجاد و گسترش فضاهای قابل دفاع از رهگذر این اندیشه که باری اثر گذاری بر رفتار به منظور کاهش جرم می توان در محیط فیزیکی دخل و تصرف کرد . این اندیشه بیان تدبیر "امنیت از رهگذر طراحی " است .

3- پیش گیری وضعی از جرم / نسل دوم پیش گیری محیطی : که به منظور برسی مدیریت و مداخله های طراحی برای کاهش فرصت های جرم ، و نیز با ایجاد و گسترش راهبرد های اجتماعی و اقتضادی در کنار توسعه فیزیکی به منظور ایجاد منطقه های امن و پایدار ،اندیشه فضای قابل دفاع و پیش گیری محیطی رامی گستراند .

مجاورت منطقه های مسکونی با دیگر امکانات

خانه ها باید با امکانات تجاری و اجتماعی آمیخته باشند ، زیرا این موضوع به بهبود امنیت آن منطقه کمک می کند (تصویر 3-2).

* بوستان ها و زمین های بازی باید برای نظارت طبیعی از خانه ها دید داشته باشند.

سلسله مراتب دسترسی

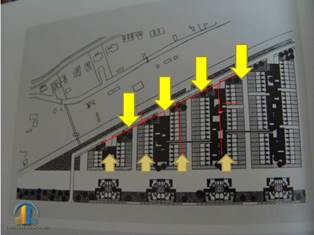

کاهش تدریجی درجه ی دسترسی از پخش کننده محلی تا فضای دسترسی به چند واحد مسکونی تاثیر یا حضور وسایل نقلیه را در محیط مسکونی کم می کند و از مخاطراتی که وسایل نقلیه بار می آورد مانند صدا ، خبر تصادف برای عابر پیاده و مختل کردن خلوت و سکوت محیط مسکونی می کاهد و تنها مشکلی که در نتیجه رعایت کامل سلسله مراتب دسترسی ممکن است پیش بیاید این است مه راه ها ممکن است در نتیجه طراحی نا درست افزایش یابد.

سطح راه ها در قطعه مسکونی جدید در ایران عمدتا با خیابان های 12 تا 20 متری بدون رعایت سلسله مراتب شکل می گیرد اگر به سلسله مراتب دسترسی توجه شود دیگر خیابان های مکرر 12 متری و مشابه آن ضرورتی ندارد چون دسترسی به قلمرو معینی مد نظر است لذا خیاان 8 متری نیز پاسخگوست و در نتیجه سطح راه ها نه تنها افزایش نمی یابد بلکه کاسته هم می شود .

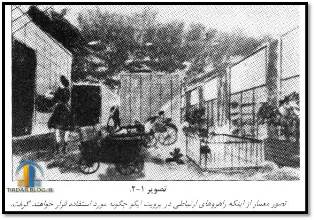

در مناطق مسکونی جدید حرکت وسایل نقلیه با توجه به موارد زیر باید به صورتی مناسب ، سالم و مطبوع طراحی شود:

1- شبکه راه ها از جریان ترافیک مجزا باشد .

2- رعایت سلسله مراتب روشن و مشخص راه ها با اندازه های مختلف که با توجه به مسیر و معیارهایی که بر حسب سرعت و حجم ترافیکی شکل گرفته باشد و ....

چند تصویر از پاورپوینت:

ـــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــــ

ضوابط و استانداردهای طراحی دسترسی,اطلاعات کامل بررسی دسترسی های مجتمع های مسکونی,مقاله و آموزش وتحلیل دسترسی ها

تجارب حاصل از آن چه که ما از آن به عنوان راه حل های سیستم اطلاعاتی سنتی، یاد میکنیم و نیز راه حل های EIS به معنای واقعی و اصیل بر کیفیت اطلاعات به عنوان یک عامل مهم موفقیت برای استفاده مدیریت آتی تأکید دارد:

سیستم EIS داده های فعال و ساخت نیافته و اطلاعات متنی را در بر خواهد داشت.

اجرا و توسعه یک سیستم EIS کاملاً متکی به روش و نظام مند است.

محتوای EIS وابستگی متقابل به کیفیت شناسایی و روند گردآوری اطلاعات دارد

....

موضوع تحقیق:

امنیت و دسترسی به داده ها در شبکه

مقدمه

امروزه کامپیوتر در زندگی روزمرهٔ اشخاص نقش مهمی را بازی میکند. و در تمام جنبههای فردی زندگی شخص نفوذ پیدا کرده است. این امر از سوی نشان به توسعه یافتگی و سرعت دادن به کارهای روزمره و از سوی دیگر به ما یاد آوری میکند. که چنین وسیله ایی به این مهمی نیاز به نگهداری ویژه دارد. نابودی و به سرقت رفتن اطلاعات از روی آن ممکن است به ضررها و ضربههای جبران ناپذیری تبدیل شود.

مقدمه چرا امنیت ؟ و چرا برای خانهٔ شما اگر یک نگاه عمیق و دقیق به قضیه بیندازیم میبینیم که کامپیوتر شما همیشه در خطر دزیده شدن است البته نه از نظر فیزیکی علتش هم این است که شما چیزهایی زیادی در آن دارید شمارهٔ کارت اعتباری شما، اطلاعات حساب بانکی و خیلی چیزهای دیگر که آنها پیدایش میکنند با این اطلاعات آنها میتوانند خودشان را در دنیای مجازی جای شما جا نزنند. به جای شما خرید کنند با اسم شما به دوستان شما بی احترامی کنند. و خیلی چیزهای دیگر که مطمئنا به نفع شما نیست .

البته فقط اینهانیست شاید شماره و مشخصات برای دسترسی رایگان به اینترنت یا فایلهای شما روی هارددیسک همه و همه دلایل خوبی برای یک حمله باشند مخصوصا که در کشور ما هیچ قانونی جلوی این کارهای را نمیگیرد و با ورود خانواده DSL و ضعیف بودن امنیت در کارهای شخصی زمینه بسیار خوبی برای اینکار پدید آمده است بسیار از مردم عادی به این مهم آگاه نیستند که در بعضی از موارد میتوان جلوی یک فاجعه را با کمی دانش و چند پیشگیری ساده گرفت نکته این است که برای یک حمله نیاز نیست شما در دسترس باشد آنها میتوانند با زدن یک ایمیل یا فرستادن یک فایل ویروسی تمام اطلاعات مورد نظر خود را بدست بیاورند که در 90% مواقع حملات آنها در مقابل کامپیوتر بدون امنیت شما موفقیت آمیز است حاصل یک حمله ممکن است حتی لطمات سخت افزاری روی Case شما نیز باشد.

یک مثال خوب برای این بی دقتیها ویروس MSBLAST بود که توانسته بود تقریبا اکثر کامپیوتر بی دفاع شخصی را مختل کند و بعضی از ارگانها را تا مرز تعطیلی پیش ببرد. با توجه بی ضرری MSBLAST و عمق فاجعه میشود. با یک شبیه سازی امکان آمدن ویروس X یا نرم افزار هک Y با قدرت پاک کردن دیسک سخت افزاری شما عمق فاجعه را بهتر درک کرد اما چه کسانی در جنگ با X و Y پیروز میشوند در ادامه مقاله به همین موضوع خواهیم پرداخت.

کمی تفکر در مورد امنیت سیستم شخصی قبل از اینکه به اقدامات امنیتی که شما باید انجام بدهید برسیم شما باید از تجربات قبلی خود در کارهای روزمره خود استفاده کنید. ببینید کامپیوتر شما مثل آپارتمان شماست چه اقداماتی برای حفظ امنیت آپارتمانتان و وسایل درون آن انجام دادید چه وسایلی برای افزایش امنیت آن در آن نصب کرده اید.

برای مثال شما میدانید اگر اطلاعات خود را فریاد بزنید همسایهها به راحتی صدای شما را میشنوند و از اطلاعات شخصی شما با اطلاع میشوند و یا کلید خانه را دست هر کس نمیدهند یا هر وقت از خانه خارج میشوند در را قفل میکنید حال موارد را در حالت کامپیوتر ی بازبین میکنیم.

شما در رایانه خود هیچ وقت نباید. Passwordهای ساده انتخاب کنید و آنها را به راحتی به دیگران بگویید یا هر وقت از پشت رایانه خود میروید باید آن را قفل کنید در همهٔ سیستم عامل قابلیت Log off و Lock system وجود دارد.

بحث امنیت در جاهایی مثلInternet بسیار مهم است که هر کس هر چیزی را بهتر بشناسد اشتباههای کمتری و دقت بیشتری در نگهداری آن دارد ما در این بحث میخواهیم به سایتها همان قدر اعتماد کنیم که میشود به آنها اعتماد کرد.

اعتماد ( Trust )

بشر معمولا روی ظاهر اشخاص به آنها اعتماد میکنند ولی این روش نمیتواند همواره درست در یک اصطلاح ساده میتوان گفت اینترنت به پایههای همین اعتماد پایه گذاری شده است. در دهه شصت کامپیوترها به فراگیری امروزه نبودند ولی در جاههایی به دانشگاهها و موسسات دولتی کاربرد داشند در آن زمان دولت ایالات متحدهٔ آمریکا تصمیم به ایجاد پروژه ایی برای اتصال این موسسات را گرفت و نام این پروژه Arpanet گذاشت Arpanet مخفف Advance Research project Agency میباشد و در همانجا اصل شبکهها پایه گذاری شده و امنیت پیشرفته معنا پیدا کرد.

البته در ابتدا کسانی که قصد آزار داشته باشند بسیار کم بودند و رایانهها هم به صورت کاملا روشن و بدون هیچ تکنیک خاصی برای احزار حویت با هم کار میکردند تا زمانی که e- commerce شروع به کار میکند. و آن زمان بود که استفاده از Security به معنای امروزی شروع شد با یک مثال ساده ادامه میدهیم فرض کنیم بسته این به دست شما برسد و آدرس روی آن برای شما ناآشنا باشد آیا شما به محتویات درون آن اعتماد میکنید مطمئنا نمیتوان اعتماد کرد پس در اینجا اصل اعتماد اصولا بی معناست این شرایط در اینترنت میتواند بر روی emailها روی دهد و حتی ممکن است بر روی packetها نیز انجام شود ( به کوچکترین تکه ایی در شبکه جابجا میشود. در اصطلاح بسته یا packet میگویند )

در این شرایط چه باید کرد. این شرایط میتواند بسیار خطرناک باشد زیرا این فایلها میتوانند دارای virus باشد که صدمات جبران ناپذیری به دادههای ما بزند پس در هیچ شرایطی نامههای و بستهها ی مشکوک نباید باز شود در ادامه ما به صورت کامل این مبحث را باز میکنیم.

حقیقت اطلاعات شخصی

اگر شما یک گفتگو با شخص در محیط خود داشته باشید و بلند حرف بزنید همه در آن منطقه میشنوند و اگر فریاد بزنید مردم بصورت کاملا ناخواسته متوجه اطلاعات میشوند.

در اینترنت یک واقعیت وجود دارد و آن هم این است که بستهها به صورت مستقیم بین کامپیوترها جانبی نمیشوند در اقع بستهها از دست کامپیوترهای زیادی میگذرند.

فرایند فوق را اصطلاحا پکت روتینگ میگویند البته روترهایه اصلی یا پایه اینترنت قابلیت پردازش دادهها را ندارند. ولی در بین راه بعضی از روترها به خاطر ناشناخته بودن قابلیت باز کردن و خواندن بستهها را دارند.

. در اینجا برای جلوگیری از خواندن اطلاعات بدون مجوز ما از کد گذرای استفاده میکنیم کدگذاری به صورت کامل در ادامه توضیح داده میشود.

چه کارهایی باید بکنیم تا کامپیوتر ما امن شود.

امن کردن کامپیوتر کار سادهای نیست پس از شما میخواهیم تا پایان این مقاله صبر کنید و آن را بخوانید تا با دید بهتر و وسیع تر شروع به کار امن سازی کرده باشید در بعضی قسمتها مقاله صحبت از چیزهای شده که کامپیوتر شما به صورت پیش ورز آنها را دارد مثل password و Backup ولی برای این کار با نرم افزارهای خاصی مثل firewall و Antivirus باید آنها را نصب کنید.

در ادامه شما با کارهای به ترتیب اهمیت آشنا میشوید .

نصب و راه اندازی یک Antivirus

اگر یک شخص درب منزل شما را بزند و بخواهد برای فروش چیزی با یک تماس ساده وارد خانه شود شما باید فکر کنید تا با او اجازه وارد شدن بدهید اگر از همسایهها یا دوستان باشد شما اجاره وارد شدن میدهید ولی مراقبش هستید واگر داستانش را قبول نکنید او راه نمیدهید.

در واقع antivirus هم به همین شیوه کار میکنند Antivirus برای تشخیص فایلها از یک قائدهای خاصی پیروی میکنند که این قاعدهٔ خاص به وسیله یک قسمت کنترلی به نام Virus Signature استفاده میکنند .

اگر فایلهای پیدا شده با Virus signature هم خوانی داشته باشند به عنوان یک فایل دارای Virus شناخته میشود و مطابق به راه خاصی آنها پاک، نابود یا خراب میشوند.

برای بهتر متوجه شدن مطلوب اگر یک virus را یک کلاه بردار فرض کنید که با اسم یک فروشنده برای دزدیدن اشیا قیمتی وارد خانه میشود ما چگونه میتوانیم آن را بشناسیم در واقع ما تا زمانی که مطلبی در مورد کلاه بردار یا کلاه بردارهای مشابه در روزنامه نخواهیم قادر به انجام این کار نیستیم در سیستم یک Anti virus در واقع از شرکت سازنده خود به وسیله بروز رسانی اطلاعات در مورد ویروسهای جدید را به دست میآورد.

ویروسها برای ورود راههای زیادی دارند از قبیل cd-rom ؛ floppy disk ؛ internet email نرم افزار ضد ویروس شما باید همیشه هوشیارانه تمام ابزارهای ورودی شما را مراقبت کند.

بعضی از Antivirusها تکنیکهای دیگری هم برای شناسایی ویروسها دارند مثلا یک فایل خاص به صورت مداوم و بدون داشتن هیچ محیطی برای کاربر 90% پردازش cpu بگیرد خب این فایل حتی اگر virus نباشد کمتر از virus هم نیست. پس نرم افزار Antivirus آن را شناخته و گزارش میدهد. Antivirusها قابلیتهای زیادی دارند که بستگی به کارخانه سازنده آن با هم فرق دارند. معمولا نسخههای جدید آنها تمام قابلیتهای فوق را دارد. در بین آنها بعضی از Antivirusها مثل Symantec شناخته شده ترند ولی Antivirus ی خوب است که راحت Update شود و شناخت بالا داشته باشد و ram را زیاد اشغال نکند.

(ممکن است هنگام انتقال از فایل ورد به داخل سایت بعضی متون به هم بریزد یا بعضی نمادها و اشکال درج نشود ولی در فایل دانلودی همه چیز مرتب و کامل است)

متن کامل را می توانید دانلود نمائید

چون فقط تکه هایی از متن پایان نامه در این صفحه درج شده (به طور نمونه)

ولی در فایل دانلودی متن کامل پایان نامه

همراه با تمام ضمائم (پیوست ها) با فرمت ورد word که قابل ویرایش و کپی کردن می باشند

موجود است